Assistenza clienti

Seguridad- Cómo prevenir el fraude online

Vivimos en una era hiperconectada, donde la información fluye a velocidad vertiginosa y las oportunidades digitales crecen cada día. Pero junto a estos avances, también proliferan las amenazas: el fraude online se ha convertido en uno de los riesgos más comunes y sofisticados que enfrentan tanto usuarios como empresas.

Desde correos electrónicos falsos hasta suplantaciones de identidad, los ciberdelincuentes utilizan técnicas cada vez más elaboradas para engañar, robar datos y comprometer sistemas. Por eso, la seguridad digital ya no es opcional: es una necesidad urgente.

Prevenir el fraude no solo implica usar herramientas tecnológicas, sino también educar, concienciar y adoptar hábitos responsables.

- Breve introducción

- Cómo funciona

- Ataques más comunes

- Checklist si has recibido un email fraudulento

- 10 consejos básicos para mantenerte seguro

Breve introducción

Los cibercriminales utilizan diversos métodos para robar información o alterar sistemas. Por ello, es muy importante entender los riesgos clave y tomar medidas para mitigarlos. Algunas amenazas que puedes encontrar son:

- Software malicioso (malware): software intrusivo que está diseñado para dañar o conseguir acceso a dispositivos, servicios o redes.

- Ingeniería social: manipular a personas para que revelen información confidencial o hagan otras acciones (por ejemplo, transferir dinero).

- Ataques Man-in-the-middle: donde un hacker se posiciona en el "medio" de una comunicación (por ejemplo, entre un usuario de Internet y un punto de acceso Wi-Fi) para interceptar información (como facturas falsas) o distribuir malware.

Cómo funciona

🔍Reconocimiento

Los criminales utilizan una variedad de métodos para identificar vulnerabilidades en potencia, por ejemplo:

- Ingeniería social: manipulando a los empleados para divulgar información (explotando la buena voluntad o ingenuidad).

- Búsquedas en Internet: recopilan información de redes sociales u otras webs (como foros de soporte técnico).

- Escaneo de la red: pueden tratar de identificar debilidades técnicas en las defensas de la organización (como escanear puertos abiertos).

📤Distribución

El criminal entonces seleccionará el mejor mecanismo para distribuir su ataque (explotando vulnerabilidades que han encontrado), por ejemplo:

- Intentando hacker la red de la empresa.

- Enviar un email con enlaces o adjuntos que contienen malware.

- Dirigir al usuario a una web falsa para recopilar información sensible.

⛓️💥Brecha

Una vez que el criminal ha violado las defensas de la empresa, sus siguientes pasos dependerán de la naturaleza del ataque. Por ejemplo, podrían:

- Hacer cambios que afecten a dispositivos o sistemas que utilicen.

- Borrar información o cuentas.

- Copiar o transferir datos sin autorización (conocido como exfiltración).

- Obtener acceso al sistema o control de aplicaciones.

📡Expansión

Un ataque exitoso también puede dar lugar a que el delincuente amplíe su acceso y establezca una presencia persistente (conocido a veces como “consolidación”):

- Si un criminal ha obtenido acceso al administrador del sistema, puede escanear redes asociadas para tomar el control de más sistemas.

- A menudo, los criminales intentarán limpiar trazos de su presencia borrando o editando logs.

- Podrían crear rutas de acceso para futuras visitas.

En esta guía aprenderás a identificar los tipos más comunes de estafas, cómo protegerte y qué señales debes vigilar para mantener tu información y tu entorno digital a salvo.

Ataques más comunes

Phishing

Qué es: Se produce cuando los delincuentes envían correos electrónicos fraudulentos (u otras comunicaciones) para intentar engañar a las víctimas y hacer que realicen acciones que las expongan a ellas o su organización a ciberdelitos o fraudes.

Ejemplo:

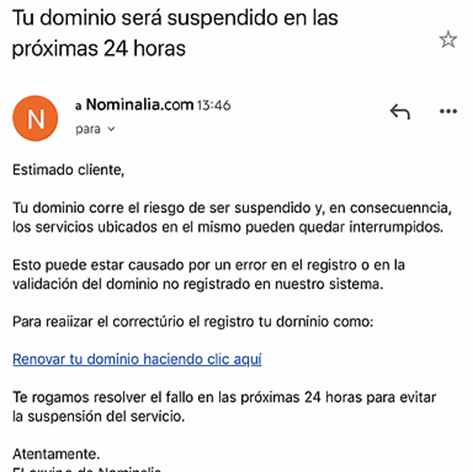

Recibes un email de Nominalia diciendo que tu dominio será suspendido en las próximas horas. El enlace te lleva a una web falsa que imita la oficial de Nominalia. Si introduces tus datos, se los estás dando al estafador.

Fíjate en los detalles sospechosos como el remitente engañoso, el asunto alarmista y el enlace que invita a hacer clic para “renovar tu dominio” (que llevaría, por ejemplo, a n0minaIia.com). Este tipo de correos son típicos del phishing, diseñados para robar credenciales o datos sensibles.

Fraude de facturas (Man-in-The-Middle)

Qué es: Envío de facturas falsas para que pagues a una cuenta fraudulenta. También se le conoce como Man-in-The-Middle. Suplantan a proveedores o empresas con correos muy similares.

Ejemplo:

Recibes una factura del proveedor ACME “santana@açme.com” con un número de cuenta distinto. Si pagas, el dinero va al estafador.

Puedes ver que el remitente usa santana@açme.com en lugar de @acme.com, lo que puede pasar desapercibido. Además, tiene una urgencia exagerada, presionando al destinatario para pagar sin comprobarlo antes. También incluye una factura en PDF con instrucciones de pago que podrían haber sido manipuladas.

Este tipo de estafa ocurre cuando un atacante intercepta o suplanta comunicaciones legítimas para modificar datos bancarios y desviar pagos.

Chantaje digital por correo electrónico (“sextorsión”)

Qué es: Es una estafa muy común, y aunque suene alarmante, suele ser completamente falsa. Afirman haber hackeado tu cuenta de correo, con acceso a tus mensajes, contactos y cámara web. Aseguran haber grabado imágenes íntimas tuyas en momentos privados, y que, si no pagas en bitcoins, el material se publicará o enviará a tus contactos.

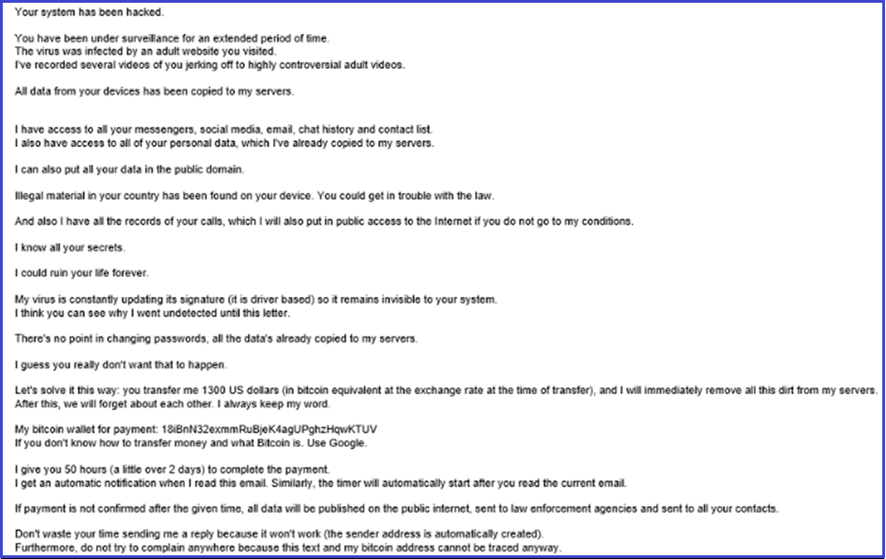

Ejemplo: recibes un email con un asunto muy alarmante, normalmente en inglés (“Your system has been hacked”) o con una mala traducción, y con una exigencia de pago en bitcoins en 48 horas.

Estos emails asustan tanto porque el correo suele incluir tu dirección real de email (a veces obtenida de filtraciones antiguas), también puede contener una contraseña antigua que usaste en algún servicio (también filtrada) y utiliza un lenguaje es directo, amenazante, con un reloj de cuenta atrás para presionarte.

La mayoría de estos correos son falsos y automatizados. No tienen acceso real a tus dispositivos ni a tu información privada. Su única arma es el miedo. Mantén la calma, protege tus cuentas y no cedas al chantaje: no pagues ni respondas, cambia tus contraseñas por seguridad y marca el email como Spam o phishing.

Ingeniería social

Qué es: es un tipo de ataque de phishing altamente dirigido y personalizado. A diferencia del phishing tradicional, que suele enviarse de forma masiva a muchas personas esperando que alguna caiga en la trampa, la ingeniería social se enfoca en una persona, empresa o grupo específico.

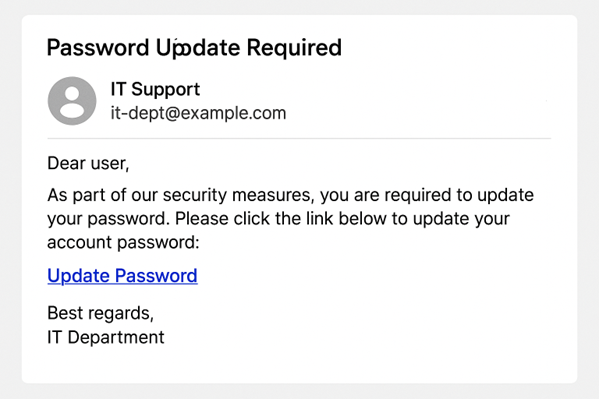

Ejemplo 1: el departamento IT de tu empresa pide que actualices tu contraseña mediante un enlace falso:

Este tipo de ataques se caracterizan porque el atacante investiga a la víctima (en redes sociales o información pública) para crear mensajes que parezcan legítimos y relevantes. El correo, además, parece venir de una fuente confiable, como puede ser de compañeros de trabajo, jefe, departamentos… Su objetivo es robar información confidencial (contraseñas, datos bancarios, información de la empresa…) o instalar malware.

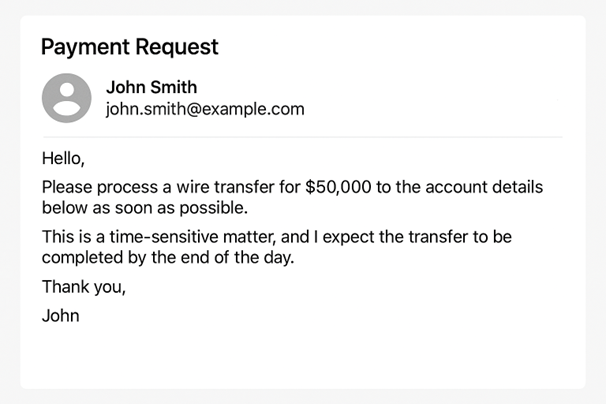

Ejemplo 2: un empleado recibe un email que parece venir del director financiero, solicitando una transferencia urgente de fondos a una cuenta específica.

Estos ataques están dirigidos a personas de alto perfil en una organización o a personas que tienen acceso a información sensible o recursos financieros. Utilizan un lenguaje forma y profesional, suplantando la identidad de altos cargos (CEO, RRHH…), acerca de temas financieros o legales y da urgencia o presión al destinatario para actuar rápidamente.

Scamming (estafa directa)

Qué es: Promesas falsas para obtener dinero o datos. Mensajes que apelan a tu emoción, urgencia o curiosidad.

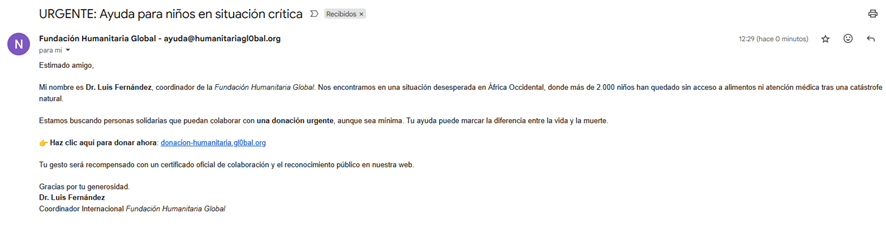

Ejemplo:

“Soy representante de una ONG y necesitamos urgentemente tu aportación para ayudar a niños del Tercer Mundo.”

Puedes observar que el dominio es falso, gl0bal.org usa un cero en lugar de una “o”. Está apelando a la emoción para que actúes sin pensar, y promete una recompensa simbólica para ganar tu confianza.

Si algo suena demasiado bueno para ser verdad, probablemente lo sea. Nunca envíes dinero ni compartas datos personales con alguien que no puedas verificar. Ante la duda, consulta con alguien de confianza o denuncia el intento.

Estafas de compras falsas

Qué es: Tiendas online que venden productos inexistentes o falsos. También pueden suplantar dominios y aspecto de webs reales, como Amazon, Nike, Zara, etc. Cómo funciona: Webs con precios irresistibles, sin reseñas reales ni métodos de pago seguros.

Ejemplo 1:

Compras un móvil por 99€ en una tienda desconocida. Nunca llega. El sitio desaparece a los pocos días. Aquí, puedes ver una tienda online ficticia con productos de alta gama a precios increíblemente bajos.

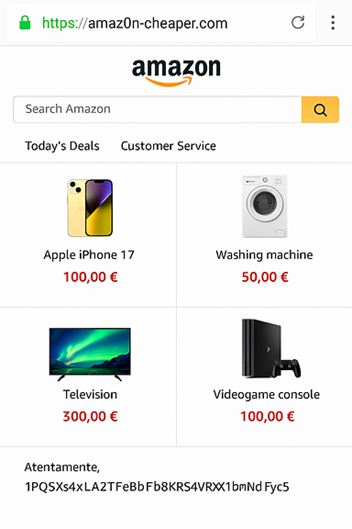

Ejemplo 2:

Entras en una web que imita el diseño Amazon, pero no es la página real ya que la URL es altamente sospechosa (https://amaz0n-cheaper). Aparecen productos de alta gama con precios exageradamente bajos. Haces una compra, pero nunca llega, y el sitio deja de estar disponible al poco tiempo.

Si algo parece demasiado bueno para ser verdad, probablemente lo sea. No compres sin verificar. Ante la duda, busca el producto en el sitio oficial o en tiendas reconocidas.

¿Has sido víctima de una compra fraudulenta? Puedes saber qué hacer aquí.

Spam malicioso

Qué es: Correos masivos con enlaces peligrosos o falsas ofertas. Cómo funciona: Prometen premios, descuentos o alertas urgentes.

Ejemplo 1:

Un supuesto email de Movistar en el que nos indica que podemos ganar un iPhone al responder una encuesta. Si se clica en la imagen, nos llevará a un formulario para introducir datos sensibles.

Se puede observar el remitente que ya es sospechoso, con m0vistar en lugar de movistar y con una extensión de Brasil (.br), además del propio contenido extraño del mensaje.

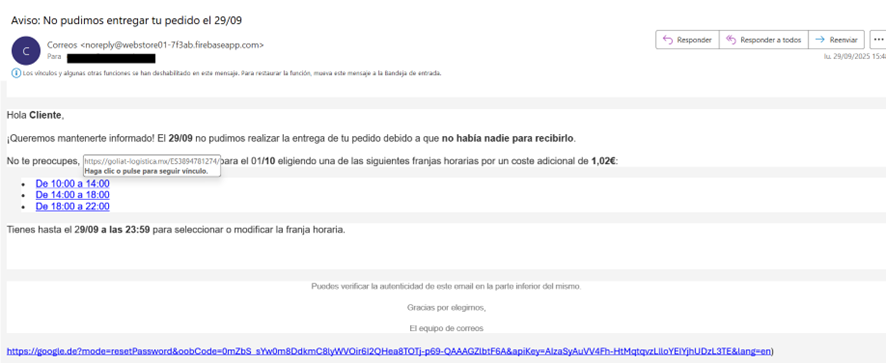

Ejemplo 2:

Un email que se hace pasar por una empresa de logística, alegando que no han podido realizar una entrega y que, si quieres recogerlo, tiene un coste adicional:

Podrás ver que tanto el remitente como los enlaces son altamente sospechosos, el correo no está bien formado y, además de la urgencia, cobran una tarifa por recibir el supuesto paquete. Los enlaces llevan a formularios para robar los datos que ahí se rellenen.

Checklist si has recibido un email fraudulento

🔍 1. Verifica el remitente

- ¿El nombre parece legítimo pero el correo tiene errores o son de extensiones poco comunes? (ej. servicio@micr0soft.com, info@amanz0n-services.mx...).

- ¿Usa dominios gratuitos como Gmail, Yahoo, Outlook.com en lugar de corporativos? ¿Los dominios tienen extensiones como .mx, .br, .cn… poco habituales?

- ¿Hay letras cambiadas o símbolos raros en el dominio?

🧠 2. Analiza el contenido del mensaje

- ¿Usa lenguaje alarmista o urgente? ¿Te presionan para actuar rápido? (“Tu cuenta será suspendida”, “Último aviso”).

- ¿Promete premios o beneficios exagerados? (“¡Has ganado un iPhone!”)

- ¿Tiene errores ortográficos, traducciones raras o frases mal redactadas?

- ¿El tono es diferente al habitual del proveedor?

🔗 3. Inspecciona los enlaces

- ¿El enlace visible no coincide con el dominio oficial? (ej. dice paypal.com pero lleva a paypall-secure.net) ¿Tiene letras cambiadas o números en lugar de letras? (ej. amaz0n-cheaper.com)

- ¿Te pide iniciar sesión o introducir datos personales en una web desconocida?

- ¿El enlace tiene redirecciones o parámetros sospechosos? Si pasas el cursor lo podrás averiguar.

- ¿Usa “https” pero no es un SSL de pago o de confianza?

📎 4. Revisa los archivos adjuntos

- ¿El archivo tiene extensiones peligrosas? (.exe, .zip, .scr, .js)

- ¿No esperabas ningún archivo de ese remitente?

- ¿El nombre del archivo parece genérico o forzado?

💰 5. Exigencia de pago

- ¿Te piden pagar en criptomonedas (Bitcoin, Ethereum)?

- ¿Incluyen una dirección de monedero digital?

- ¿No ofrecen ningún canal oficial de contacto ni forma de verificar la amenaza?

- ¿El número de cuenta bancaria ha cambiado sin aviso previo?

- ¿El importe o concepto no coincide con lo esperado? Por ejemplo, pagar para recoger un paquete, pagar supuestas aduanas…

- ¿Falta información habitual (CIF, dirección, contacto)?

📤 6. Observa el saludo y la firma

- ¿Usa saludos genéricos como “Estimado usuario” en lugar de tu nombre real?

- ¿La firma no incluye datos reales de contacto o empresa?

- ¿Falta el logo oficial o está mal diseñado?

🛡️ 7. Evalúa el contexto

- ¿No esperabas ese correo?

- ¿La empresa nunca te contacta por ese canal?

- ¿Te pide hacer algo que normalmente no harías (pagar, confirmar datos, descargar algo)?

- ¿Te prometen premios como iPhones, suscripciones a plataformas de vídeo streaming, dinero o viajes sin haber participado en nada?

- ¿Usan frases como “¡Urgente!”, “¡Última oportunidad!” o “¡Has ganado!”?

🔐 8. Sextorsión: evalúa si hay filtraciones reales

- ¿Incluyen una contraseña antigua que usaste alguna vez?

- ¿Tu correo aparece en bases de datos filtradas (puedes comprobarlo en haveibeenpwned.com)?

- ¿Has recibido correos similares en el pasado?

📞 9. Recepción de facturas: verifica por otro canal

- ¿Has llamado directamente al proveedor para confirmar?

- ¿Has comparado con facturas anteriores reales?

💸 10. Tiendas con precios demasiado bajos

- ¿Ofrecen productos de alta gama (iPhones, consolas, electrodomésticos) a precios ridículos?

- ¿Hay descuentos extremos sin motivo aparente?

- ¿No hay información sobre garantía o devoluciones?

🛒 11. Proceso de compra sospechoso

- ¿Solo aceptan métodos de pago poco rastreables (transferencia, criptomonedas)?

- ¿No ofrecen pasarelas seguras como PayPal o tarjetas con verificación?

- ¿No recibes confirmación de compra ni número de pedido?

📞 12. Falta de contacto real en tiendas online

- ¿No hay teléfono ni dirección física verificable?

- ¿El correo de contacto es demasiado genérico o usa una cuenta de Gmail o Hotmail (tiendabarata@gmail.com o tiendabarata@hotmail.com) ?

- ¿No responden a tus mensajes o lo hacen con respuestas automáticas?

🔍 13. Busca opiniones externas de la tienda online

- ¿La tienda no aparece en buscadores ni tiene reseñas reales?

- ¿Otros usuarios han reportado estafas en foros o redes sociales?

- ¿La web fue creada recientemente (puedes verificarlo en whois.domaintools.com)?

💸 14. Solicitan pagos o datos personales

- ¿Te piden pagar una pequeña cantidad para recibir un premio?

- ¿Solicitan datos bancarios, contraseñas o información confidencial?

- ¿Te pide enviar dinero por Western Union, criptomonedas o transferencias difíciles de rastrear?

- ¿Te promete devolverte el dinero después o darte una recompensa mayor?

- ¿Te pide cubrir “gastos administrativos”, “impuestos” o “tasas de liberación”?

🔐 15. Protege tu entorno

- ¿Tienes filtros antiphishing y antivirus activos?

- ¿Tu equipo está formado para detectar correos sospechosos?

- ¿Usas doble verificación para pagos o cambios de cuenta?

10 consejos básicos para mantenerte seguro

- Revisa cuidadosamente el remitente del correo.

- Desconfía de mensajes urgentes o alarmantes.

- No hagas clic en enlaces sospechosos.

- Evita descargar archivos adjuntos inesperados.

- Activa la verificación en dos pasos (2FA) en tus servicios.

- Mantén actualizado tu software y antivirus.

- Nunca compartas contraseñas por correo o chat.

- Usa conexiones HTTPS siempre.

- Evita redes Wi-Fi públicas sin protección y desactiva la conexión automática a redes Wi-Fi.

- Usa una VPN confiable.

La prevención del fraude online no depende solo de herramientas tecnológicas, sino también de tu atención, criterio y hábitos digitales.

Recuerda: cada clic cuenta, cada contraseña importa, y cada decisión puede marcar la diferencia.

Mantente informado y actúa con precaución para construir un entorno digital más seguro para todos.

You haven't found what you are looking for?

Contact our experts, they will be happy to help!

Contact us